- La memoria flash ahora se duplica como almacenamiento de llave segura utilizando el método de ocultación y revelación

- Claves de encriptación ocultas a la vista en la memoria de NAND 3D comercial estándar

- Los ataques de aprendizaje automático no lograron adivinar las claves, mostrando una verdadera aleatoriedad y seguridad

A medida que el volumen de datos digitales continúa creciendo con el aumento de la IA, los servicios en la nube y los dispositivos conectados, asegurar que los datos se han vuelto cada vez más difícil.

Las protecciones tradicionales basadas en contraseña ya no son suficientes, y aunque las soluciones de seguridad de hardware, como las funciones físicas no clonables (PUF) ofrecen una protección más fuerte, han tenido problemas con la implementación del mundo real.

La mayoría de los PUF requieren hardware personalizado y carecen de la capacidad de ocultar claves cuando no están en uso, dejando a los sistemas expuestos.

Único e impredecible

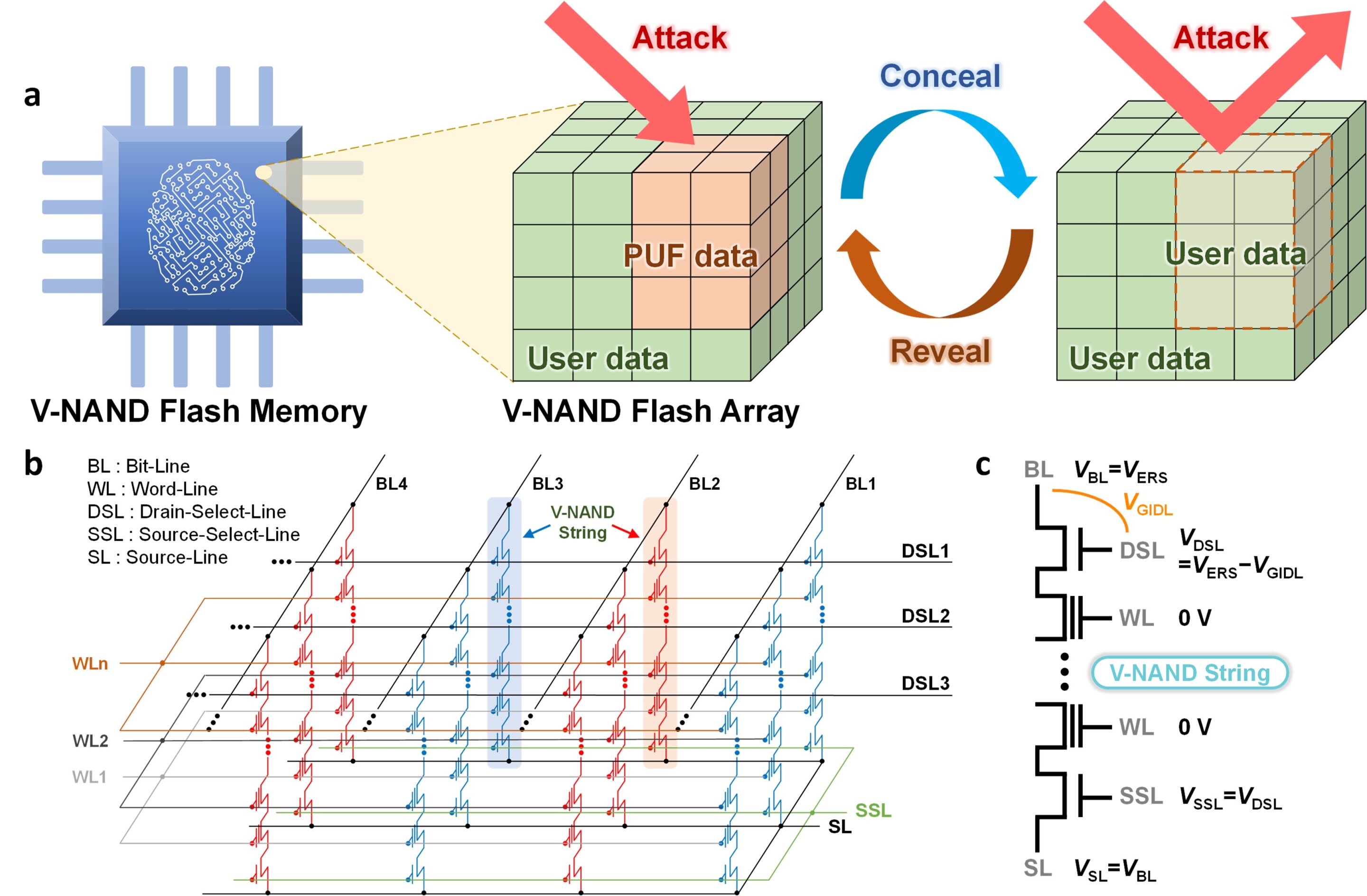

Un equipo de investigación de la Universidad Nacional de Seúl ha introducido un nuevo enfoque de seguridad de hardware llamado PUF Ocultable. Este método utiliza la memoria de flash NAND 3D comercial, típicamente que se encuentra en los dispositivos de almacenamiento convencional, para crear un método seguro para almacenar y ocultar claves de cifrado.

Lo que distingue a esto es su capacidad para ocultar una llave debajo de los datos del usuario y revelarla solo cuando sea necesario. La técnica fue publicada recientemente en Comunicaciones de la naturaleza.

La innovación clave implica una aplicación débil del proceso de borrado GIDL (fuga de drenaje inducida por la puerta). Esto aumenta la variación entre las células de la memoria, lo que hace que las características de cada chip sean únicas e impredecibles.

Estas variaciones se pueden utilizar para generar los datos de PUF que sirven como una clave segura e inclonable.

Con este enfoque, no se requieren cambios estructurales o de circuito. El método funciona directamente con la memoria flash V-Nand estándar, lo que facilita la escala.

Esto podría permitir que la seguridad a nivel de hardware se implemente en la electrónica de consumo cotidiana sin costos o complejidad adicionales.

La universidad dice que el PUF oculto aprobó pruebas de estrés que incluyeron amplios rangos de temperatura y más de 10 millones de ciclos de lectura. También resistió los ataques basados en el aprendizaje automático, que no podían predecir la clave más allá de los niveles de adivinanzas aleatorias.

Impresionantemente, la clave se pudo ocultar y revelarse más de 100 veces sin ningún error, mostrando la estabilidad del sistema.

El profesor Jong-ho Lee, quien dirigió el proyecto, dijo: “PUF oculto se destaca por su creatividad y practicidad, ya que utiliza tecnología de memoria NAND vertical de NAND producida en masa sin modificaciones”.

El autor principal Sung-Ho Park agregó: “Esta investigación es significativa porque demuestra cómo se puede implementar PUFS utilizando la operación de borrado de la memoria flash V-Nand existente sin alterar los circuitos o el diseño. Al permitir la exposición selectiva de la clave de seguridad, nuestro método abre nuevas posibilidades para mejorar la eficiencia de seguridad y memoria”.

El equipo planea extender esta tecnología a otras soluciones de hardware centradas en la seguridad, dirigirse a industrias como IoT, Mobile y Automotive Electronics.

A través de Plano techx